APT攻撃(APTこうげき、英:Advanced Persistent Threat、持続的標的型攻撃)はサイバー攻撃の一分類であり、標的型攻撃のうち「発展した/高度な(Advanced)」「持続的な/執拗な(Persistent)」「脅威(Threat)」の略語で長期間にわたりターゲットを分析して攻撃する緻密なハッキング手法、または集団。「ターゲット型攻撃(APT)」とも訳される。

独立行政法人 情報通信研究機構(NICT)のサイバー攻撃対策総合研究センター(CYREC)では「特定の相手に狙いを定め、その相手に適合した方法・手段を適宜用いて侵入・潜伏し、数か月から数年にわたって継続するサイバー攻撃」としている。世界のセキュリティー業界では、組織名不明のクラッカー組織を見つけると、イランに拠点を置くハッカー組織APT33、ロシアのAPT29、北朝鮮のAPT38のように「APT+数字」で名前を付ける。

経緯

特定の組織内の情報を窃取するためのコンピュータウイルスやマルウェアが標的型脅威(Targeted threat)と分類され、これらを用いるサイバー攻撃が標的型攻撃と呼ばれるようになり、無差別に行われる他のサイバー攻撃と区別していた。

2005年7月には、標的型攻撃の中でも、高度な技術を駆使するものについての警告がイギリスのUK-NISCCとアメリカのUS-CERTから発行された 。ただし、当時はまだAPT(Advanced Persistent Threat)という用語は用いていなかった。

最初にAPT(Advanced Persistent Threat)という用語を用いたのは、2006年、アメリカ空軍においてであったという。 正体不明の敵による攻撃について論じる際に、この用語は適していたという 。

今日、APT攻撃は、標的型攻撃の中で区別されるようになっている 。

2010年1月、Googleの中国拠点等において発生した「オーロラ作戦(Operation Aurora)」という一連の攻撃事件が話題になった 。

2010年6月、中東の原子力施設を狙った「スタックスネット(Stuxnet)」というコンピュータワームが発見された。

2010年12月に独立行政法人 情報処理推進機構(IPA)から内容的にAPT攻撃についてのレポートが公開された 。

2013年4月に独立行政法人 情報通信研究機構(NICT)が設立した「サイバー攻撃対策総合研究センター(CYREC)」の設立理由の筆頭に、このAPT攻撃が記述されている 。

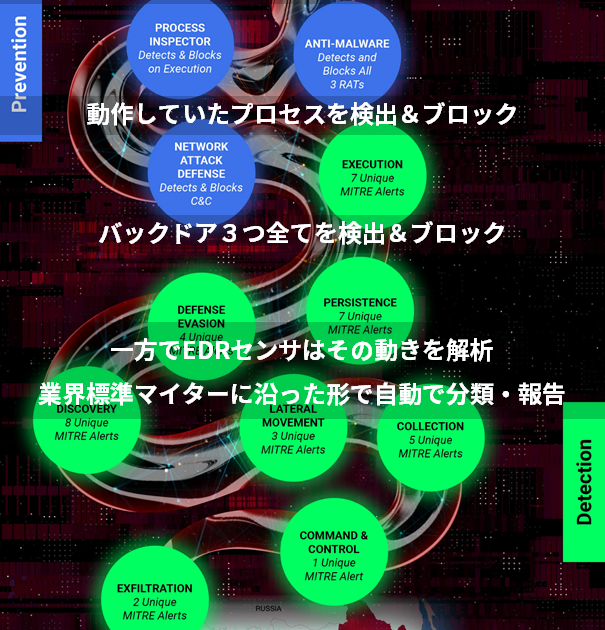

攻撃プロセス

攻撃プロセスは、次のように整理できる 。

- 初期侵害(Initial Compromise):バックドア不正プログラム投入(通常の標的型攻撃)

- 拠点確立(Establish Foothold):バックドアとの通信を確立、追加機能投入

- 権限昇格(Escalate Privileges):パスワードクラック、パス・ザ・ハッシュ(Pass the hash)等

- 内部偵察(Internal Reconnaissance):イントラネット構成調査

- (水平展開(Move Laterally):イントラネット内を移動)←反復

- (存在維持(Maintain Presence):バックドアの追加設置等)←反復

- 任務遂行(Complete Mission):情報の窃取(ファイル圧縮・ファイル転送等)

緩和戦略

イントラネットの設計・構築・運用管理において、多層防御を行う必要がある 。

- 潜入しているマルウェア(遠隔操作ツール RAT)を発見するためには、そのRATが行うネットワーク内外への通信を捉えることが重要である。

- クライアントPCについて、Windows標準のセキュリティ機能(ZoneID、AppLocker等)を設定することによって、メール添付ファイルの実行を抑止できる。

- マルウェアを検出したクライアントPCをネットワークから自動遮断するソリューションを活用することができる。

- スーパーユーザーのアクセス権限の設定において、アイデンティティ管理ソリューションの、いわゆる特権ID管理ソリューションを活用することができる。

- 攻撃者が心理的に「内部偵察」しにくいようにイントラネットのシステムを設計し、攻撃者の「内部偵察」活動を発見するための「トラップ(罠)」を設置し、システム管理者が「水平展開」活動に早期に気付くことができるようにする必要がある。

- 攻撃の痕跡をデータログに捕捉できるようにサービスや機器を設定する。

- 各システムのデータログを関連付けて把握し易くするためにはSIEM(Security Information and Event Management)ツールを導入する。その前提として、各システムの時計を同期させておく必要がある。

組織内にCSIRT(Computer Security Incident Response Team)を編成し、運営する。

APTグループ

関連項目

- オーロラ作戦

- スタックスネット

- ダークホテル

- アメリカ NSA(国家安全保障局)/TAO(Tailored Access Operations)

- イスラエル 8200部隊

- 中国サイバー軍

- 年金管理システムサイバー攻撃問題

脚注